Описание работы

1. Введение

Безотказная работа и надежность информационных систем, технических средств, средств защиты информации напрямую влияют на работоспособность бизнес-процессов. Нарушения их работоспособности могут привести к остановке бизнес-процессов и повлечь за собой денежные потери и имиджевые риски для организации.

Причины, по которым возникают нарушения в работе информационных систем, технических средств и средств защиты информации (далее – объектов контроля), могут быть разными: окончание срока действия цифровых сертификатов, некорректная настройка параметров безопасности, появление задержек в передаче данных и прочее.

Программный комплекс (далее – ПК) «Система контроля безотказного функционирования средств и систем» (далее – СКБФ) позволяет выявлять и предупреждать ошибки, возникающие в ходе работы объектов контроля, а при возникновении проблем предоставляет возможность расследовать причины их возникновения. СКБФ собирает данные со всех объектов контроля, анализирует их текущее состояние, настройки и ключевые параметры. Результаты контроля выводятся в пользовательском интерфейсе в режиме, близком к реальному времени; также на основе этих данных строятся аналитические отчеты.

СКБФ значительно упрощает и облегчает ежедневную операционную работу по эксплуатации объектов контроля, путём контроля всех изменений в работе объектов контроля, своевременного предоставления операторам экспертных рекомендаций по корректировке их функционирования в целях предупреждения серьёзных сбоев, снижает нагрузку на специалистов по обслуживанию объектов контроля и сотрудников подразделений информационной безопасности и информационных технологий.

2. Назначение, цель, задачи и возможности пк СКБФ

2.1. Назначение ПК СКБФ

ПК СКБФ предназначен для выявления, предупреждения и расследования причин нарушений работоспособности объектов контроля и служит для обеспечения их безотказного функционирования.

СКБФ позволяет выявлять в режиме, близком к реальному времени, и расследовать причины возникновения различных типов неисправностей объектов контроля, к примеру:

- превышение пороговых значений критических параметров;

- задержки в передаче данных;

- окончание срока действия цифровых сертификатов и ключей;

- ошибки в настройках параметров работоспособности.

2.2. Цель ПК СКБФ

Целью применения ПК СКБФ является выполнение установленных законодательством Российской Федерации в сфере информационной безопасности (далее – ИБ) требований о принятии технических мер по защите информации путём непрерывного контроля работоспособности средств и систем.

2.3. Задачи ПК СКБФ

ПК СКБФ предназначен для решения следующих задач:

- сбор исходных данных с объектов контроля;

- хранение собранных данных в БД в течение заданного периода времени;

- предупреждение сбоев в работе объектов контроля;

- оповещение о выявленных неисправностях в режиме, близком к реальному времени;

- расследование причин возникших нарушений работоспособности объектов контроля;

- анализ выявленных сбоев с помощью средств визуализации и отчетности.

2.4. Возможности ПК СКБФ

ПК имеет возможность работы в многопользовательском режиме. ПК обеспечивает выполнение следующих функций:

- периодический сбор данных из журналов работы объектов контроля, а также через API компонент контроля следующих видов информации

- работоспособность объектов контроля и их компонентов;

- проблемы конфигурации объектов контроля;

- производительность объектов контроля;

- иные ошибки в журналах работы объектов контроля.

- приоритезация и визуализация обработанной информации и предоставление ее для анализа в виде дашбордов и линейных графиков;

- контроль работоспособности собственных модулей;

- оповещение об ошибках в работе объектов контроля, которые содержат следующие данные:

- наименование компонента;

- наименование ошибки;

- тип ошибки;

- приоритет ошибки;

- описание ошибки;

- рекомендации по устранению ошибки.

- автоматическая отправка почтового оповещения на настраиваемые адреса электронной почты в следующих случаях:

- остановка любого из компонентов объекта, поставленного на контроль;

- сбой в работе компонентов технических средств, реализующих подсистемы ИБ и поставленных на контроль;

- критическая ошибка, которая может привести к непредвиденной остановке работы объектов контроля;

- потеря сетевого соединения между компонентами объекта контроля;

- иной случай, требующий автоматического почтового уведомления.

- выгрузка отчетов по каждой метрике и общему уровню работоспособности компонент объектов контроля в формате CSV;

- фильтрация в интерактивном режиме диагностических данных всех компонентов объектов контроля (по месту расположения, по типу операций, по типу компонентов).

3.Архитектура ПК СКБФ

СКБФ представляет собой программный комплекс, реализованный по принципу иерархической многоуровневой архитектуры. Данная архитектура состоит из следующих типов слоев:

- Уровень представления. Это уровень графического интерфейса пользователя, который обрабатывает запросы протокола передачи гипертекста (HTTP) с использованием HTML или XML / JSON.

- Уровень бизнес-логики: бизнес-логика приложения присутствует на этом уровне.

- Уровень доступа к базе данных: все обращения к базе данных, включая SQL и NoSQL приложений, происходят на этом уровне.

- Уровень интеграции приложений: все интеграции программного обеспечения с другими системами происходят на этом уровне.

В качестве СУБД в ПК используется PostgreSQL.

PostgreSQL – объектно-реляционная СУБД с надежными механизмами транзакций и репликации, наследованием, встроенной поддержкой слабоструктурированных данных в формате JSON с возможностью их индексации, расширяемостью (возможностью создавать новые типы данных, типы индексов, модули расширения, подключать любые внешние источники данных).

3.1. Хранилище данных

Для хранения данных используется СУБД PostgreSQL.

В СУБД PostgreSQL хранятся данные, которые могут быть добавлены, изменены или удалены пользователями СКБФ: населенные пункты, устройства, пользователи, a также неизменяемые данные, такие как: события аудита, метрики устройств и инциденты нарушения работоспособности.

3.2. Сбор Syslog-сообщений

Для сбора Syslog сообщений используется собственная реализация сервера. Получаемые по UDP сообщения от всех устройств разбираются синтаксическим анализатором и преобразуются в JSON-формат.

3.3. Сбор SNMP-метрик

Метрики собираются самим приложением по протоколу SNMP.

3.4. Обработка событий

СКБФ реагирует на события, получаемые от устройств: SNMP-метрики, Syslog-сообщения, SNMP-trap. При получении события, оно анализируется путем сравнения с пороговыми значениями (для SNMP-метрик) или поиском в БД по коду сообщения (для Syslog-сообщений). В процессе анализа генерируются инциденты, которые отправляются всем подключенным в текущий момент времени клиентам.

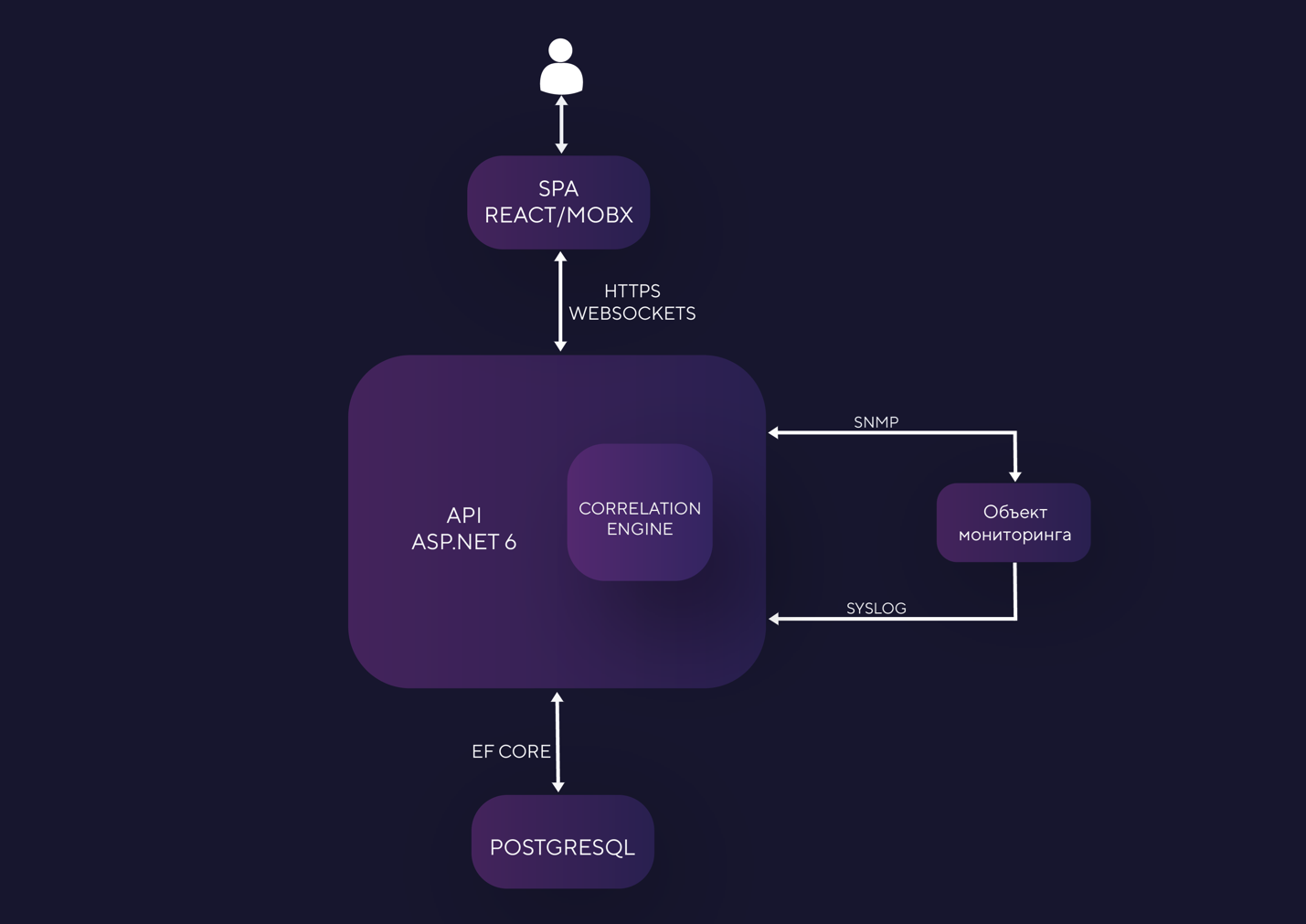

Архитектура ПК СКБФ представлена на Рисунке 1.

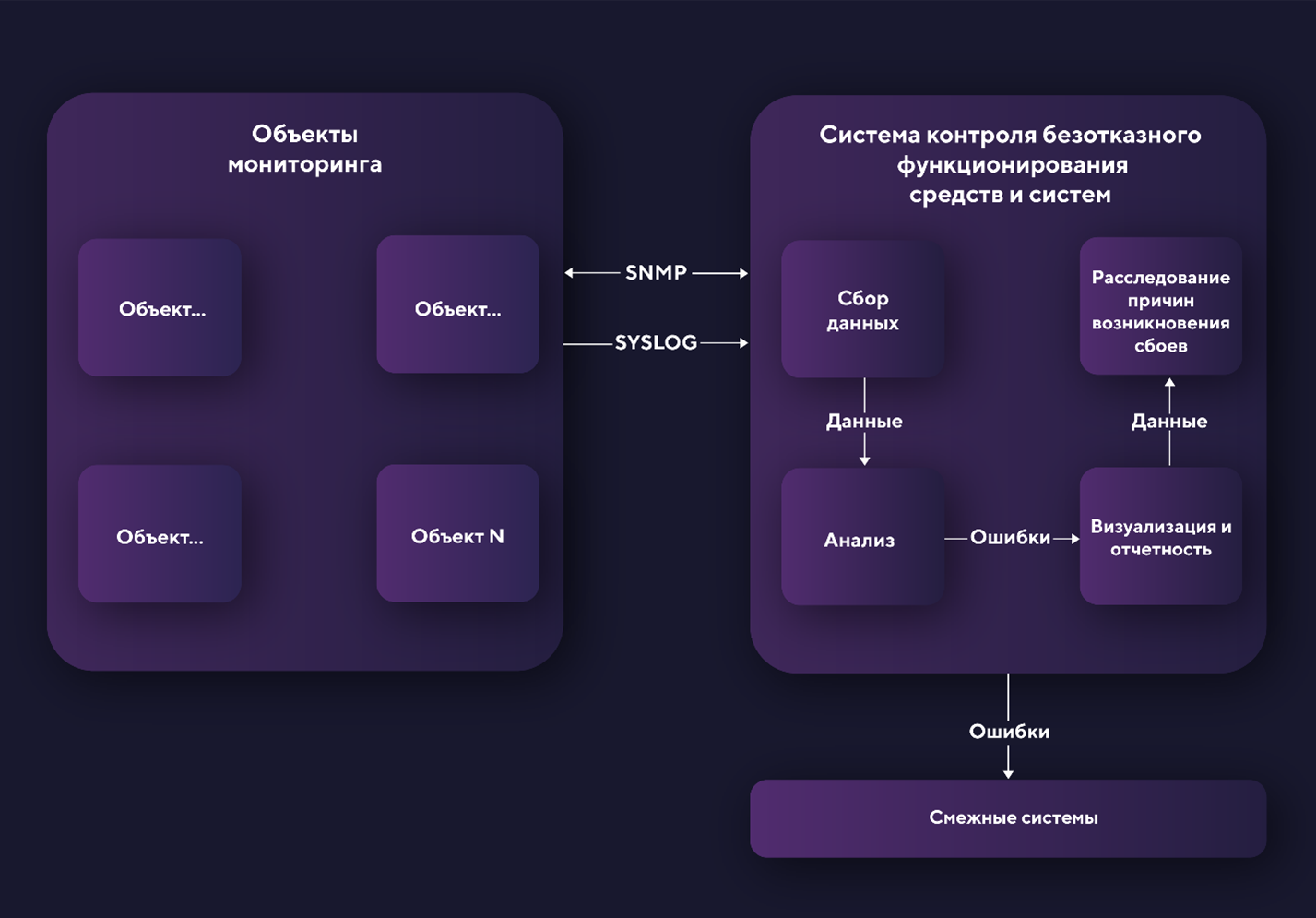

Схема работы СКБФ представлена на Рисунке 2.

4. Функционал ПК СКБФ

4.1. Брендирование

Существует возможность брендировать ПК СКБФ логотипами и цветовой схемой, приведенными в брендбуке Заказчика.

4.2. Сбор данных

Сбор данных с объектов контроля выполняется в автоматизированном режиме в реальном времени по протоколам SNMP и Syslog. Сбору подлежат следующие данные:

- рабочие характеристики аппаратных и программных средств;

- состояние каналов передачи данных;

- загрузка процессора и оперативной памяти;

- состояние протокола VRRP;

- состояние и сроки действия цифровых сертификатов;

- прочие параметры, передаваемые устройствами по протоколам SNMP и Syslog.

Процесс сбора данных включает в себя их фильтрацию (отбор только тех данных, которые необходимы для дальнейшего анализа), нормализацию (приведение данных к единому формату), агрегацию (объединение однотипные данные) и приоритезацию данных (присваивание различного веса событиям в соответствии с их критичностью).

4.3. Мониторинг с использованием СКБФ

ПК СКБФ осуществляет непрерывное отслеживание значений ключевых параметров всех контролируемых объектов путём сравнения текущих с установленными пороговыми значениями (ошибка, предупреждение). Если выявляется достижение критичных пороговых значений, то СКБФ оповещает пользователей о результатах контроля и возможных сбоях функционирования объектов контроля с описанием выявленных или возможных неисправностей, а также выдает рекомендации по устранению этих неисправностей на основе базы знаний.

СКБФ позволяет настраивать перечень контролируемых параметров устройств и задавать их критичные пороговые значения.

4.4. Перечень переменных для контроля

В Таблице 1 приведен перечень контролируемых параметров объектов и их значения. Данный перечень может изменяться в зависимости модели и версии устройства и от потребностей пользователя.

Таблица 1 – Перечень контролируемых параметров объектов и их значения

| Название переменной | OID | Значение переменной |

|---|---|---|

| *Глобальная IKE-статистика- | ||

| cikeGlobalInP2ExchgInvalids | 1.3.6.1.4.1.9.9.171.1.2.1.8.0 | Общее количество IKE-сессий по созданию IPSec соединений, инициированных партнёрами, не состоявшихся по причине ошибки обмена. |

| cikeGlobalInP2ExchgRejects | 1.3.6.1.4.1.9.9.171.1.2.1.9.0 | Общее количество IKE-сессий по созданию IPSec соединений, инициированных партнёрами, которые не состоялись по причине рассогласования политик безопасности. |

| cikeGlobalOutP2ExchgInvalids | 1.3.6.1.4.1.9.9.171.1.2.1.16.0 | Общее количество инициированных IKE-сессий по созданию IPSec соединений, не состоявшихся по причине ошибки обмена. |

| cikeGlobalOutP2ExchgRejects | 1.3.6.1.4.1.9.9.171.1.2.1.17.0 | Общее количество инициированных IKE-сессий по созданию IPSec соединений, не состоявшихся по причине рассогласования политик безопасности. |

| cikeGlobalNoSaFails | 1.3.6.1.4.1.9.9.171.1.2.1.26.0 | Общее количество IKE-сессий, не состоявшихся по причине отсутствия ISAKMP соединения. |

| *Глобальная IPSec-статистика- | ||

| cipSecGlobalActiveTunnels | 1.3.6.1.4.1.9.9.171.1.3.1.1.0 | Количество существующих на данный момент IPSec соединений. |

| cipSecGlobalPreviousTunnels | 1.3.6.1.4.1.9.9.171.1.3.1.2.0 | Количество IPSec SA с момента старта Агента, которые были созданы, но уже не являются активными, либо удалены. |

| cipSecGlobalInOctWraps | 1.3.6.1.4.1.9.9.171.1.3.1.15.0 | Общее количество входящих пакетов, которые были неудачно расшифрованы IPSec соединениями. |

| cipSecGlobalNoSaFails | 1.3.6.1.4.1.9.9.171.1.3.1.29.0 | Общее количество обменов, не состоявшихся по причине отсутствия IPSec соединения. |

| *CPU (загрузка процессора), Memory - статистика- | ||

| cpmCPUTotal5sec | 1.3.6.1.4.1.9.9.109.1.1.1.1.3.1 | Загрузка процессора за последние 5 секунд (в процентах). |

| cpmCPUTotal1min | 1.3.6.1.4.1.9.9.109.1.1.1.1.4.1 | Загрузка процессора за последнюю минуту. |

| cpmCPUTotal5min | 1.3.6.1.4.1.9.9.109.1.1.1.1.5.1 | Средняя загрузка процессора за последние 5 минут (в процентах). |

| ciscoMemoryPoolFree | 1.3.6.1.4.1.9.9.48.1.1.1.6.1 | Общее количество свободной физической памяти. |

4.5. Перечень критичных пороговых значений

Ниже приведен пример перечня параметров и их пороговых значений. Этот перечень может меняться в зависимости модели и версии устройства и от потребностей пользователя.

Таблица 2 – Перечень переменных параметров устройств для контроля

| Наименование | Пороговое значение |

|---|---|

cikeGlobalActiveTunnels, 1.3.6.1.4.1.9.9.171.1.2.1.1.0 Общее количество IKE-сессий | >=1 |

cipSecGlobalActiveTunnels, 1.3.6.1.4.1.9.9.171.1.3.1.1.0 Общее количество IPsec-сессий | >=1 |

Таблица 3 – Перечень переменных параметров устройств для контроля (продолжение)

| OID | Пороговое значение |

|---|---|

.1.3.6.1.4.1.31342.1.1.1000.3.1 задержка в милисекундах | <100 |

.1.3.6.1.4.1.31342.1.1.1000.3.2 jitter | <50 |

.1.3.6.1.4.1.31342.1.1.1000.3.3 задержки в ping | <5 |

Таблица 4 – Перечень переменных параметров устройств для контроля (продолжение)

| OID | Пороговое значение |

|---|---|

.1.3.6.1.4.1.31342.1.1.1000.2 состояние узла кластера | MASTERBACKUPFAULT - отказ узла кластера |

Таблица 5 – Перечень переменных параметров устройств для контроля (продолжение)

| OID | Пороговое значение |

|---|---|

.1.3.6.1.4.1.31342.1.1.1000.2 количество дней до истечения срока действия | <10 |

4.6. Анализ состояния устройств

Анализ состояния устройств производится с помощью встроенных утилит, путем анализа журналов событий и параметров сетевого трафика.

- Проверка действительности лицензий на использование и возможности их пересечения.

- Проверка настроек IKE.

- Проверка наличия и статуса сертификатов.

4.7. Анализ и расследование причин возникновения сбоев в работе объектов контроля

СКБФ содержит базу данных, в которой хранятся значения параметров всех подключенных к системе объектов контроля за заданный промежуток времени, а также сведения обо всех изменениях, которые вносились в конфигурации объектов контроля с указанием времени, пользователя и хоста, с которого вносились изменения.

За счет хранения и обработки большого массива данных о состоянии устройств СКБФ позволяет решать следующие задачи:

- выполнять анализ исторических данных состояния объектов контроля;

- проводить расследования причин выхода устройств из строя;

- выявлять возможные нарушения правил эксплуатации и настройки устройств;

- выводить данные о работоспособности устройств в отчеты, информационные панели и внешние системы.

4.8. Техническая поддержка ПК

Расширенная техническая поддержка ПК СКБФ предоставляется в режиме 8х5 по будним дням в рабочее время по телефону и электронной почте.

В состав расширенной технической поддержки входит следующий перечень услуг:

- консультации по настройке ПК;

- консультации по настройке подключения новых объектов контроля;

- предоставление расширений базы знаний информацией о новых типах неисправностей и рекомендациями по их устранению;

- предоставление обновлений ПК и консультации по их установке.

Регламент оказания услуг технической поддержки приведен в Приложении 1.

Процесс оказания услуг технической поддержки представлен на Рисунке 3.

Приложение 1. Регламент оказания технической поддержки

-

Общие положения

1.1. Данный регламент устанавливает порядок предоставления технической поддержки пользователям ПК СКБФ согласно установленным уровням обслуживания.

1.2. Перед подачей обращения в службу технической поддержки необходимо изучить доступную информацию по этому вопросу в руководствах оператора и администратора. Если проблема аналогична ситуации, описанной в документации, но требует дополнительного пояснения, следует указать ссылку на исходный документ.

1.3. Решение вопросов, выходящих за рамки технической поддержки, необходимо адресовать соответствующим специалистам сторонних компаний, разработчикам стороннего программного и/или программно-аппаратного обеспечения. В рамках технической поддержки не решаются вопросы сопровождения конкретных проектов по созданию информационных систем, реализованных для конечного пользователя сторонними компаниями, если только эти вопросы не касаются ошибок и проблем в работе ПК СКБФ.

-

Уровни обслуживания

2.1. Все обращения классифицируются на различные уровни обслуживания. Уровни обслуживания отличаются временем реакции на обращение (и другими параметрами) и зависят от категории клиента и/или категории проблемы.

2.2. Режим работы службы технической поддержки: по рабочим дням *с 9:00 до 17:00 (по телефону с 9:00 до 16:00)- по московскому времени. Кроме выходных и праздничных дней (по календарю праздничных дней России).

2.3. Обращения в службу технической поддержки обрабатываются в порядке их поступления. Максимальный срок реакции на обращение определяется установленным уровнем поддержки. Приоритет отдается пользователям с расширенной техподдержкой. Вне очереди могут обрабатываться обращения с высоким уровнем критичности, требующие экстренного вмешательства или консультации специалистов технической поддержки.

2.4. Время решения обращения может зависеть от критичности обращения, сложности решаемой проблемы и необходимости передачи вопроса в отдел разработки.

2.5. При этом вопросы, которые не могут быть решены с использованием существующего функционала ПК СКБФ, передаются в отдел разработки, где принимается решение о возможности выпуска соответствующего обновления. Сроки выпуска обновления определяются в процессе диагностики проблемы и в соответствии с общим планом разработки.

2.6. Служба технической поддержки не может гарантировать время решения проблемы, т.к. на время решения проблемы могут влиять различные факторы, например, своевременность ответа пользователя, необходимость подготовки и выпуска обновления и т.п.

Время реакции определяется общей загрузкой технической поддержки и может быть меньше заявленных в регламенте сроков. В некоторых случаях решение вопросов может производиться практически сразу же по получению вопросов или дополнительной информации от пользователей.

2.7. Служба технической поддержки предоставляет следующие уровни обслуживания

2.7.1. Базовая поддержка Уровень технической поддержки доступен всем пользователям ПК СКБФ. Включает консультации по электронной почте. Консультации по телефону и через удаленное подключение на усмотрение специалиста техподдержки.

Максимальное время реакции на обращение – 48 часов. Если на период обращения выпадает выходной или праздничный день, то срок предоставления ответа увеличивается на соответствующий период.

2.7.2. Расширенная поддержка

Уровень поддержки устанавливается для пользователей, которые приобрели пакет расширенной поддержки в течение одного года после приобретения, или при наличии действующей подписки на обновления. Включает консультации по электронной почте, по телефону и через удаленное подключение со следующими ограничениями: время консультации по телефону не может превышать 20 минут, время консультации через удаленное подключение не может превышать 1 час. Решение о целесообразности консультации через удаленное подключение принимается специалистом техподдержки.

Максимальное время реакции на обращение – 24 часа. Если на период обращения выпадает выходной или праздничный день, то срок предоставления ответа увеличивается на соответствующий период.

-

Перечень решаемых задач

3.1. Вопросы установки и настройки

-

оказываются консультации по установке и начальной работе с ПК СКБФ;

-

даются рекомендации по типовым проблемам, возникающим при установке и работе с ПК СКБФ.

3.2. Ошибки

-

ошибки, возникающие в процессе эксплуатации. Сбой в работе и восстановление работы ПК СКБФ. Оказывается консультативная помощь в поиске и устранении причин, вызвавших сбой в работе;

-

ошибки ПК СКБФ. Производится диагностика с целью установления факта ошибки в работе ПК. Выявленная ошибка, в зависимости от сложности, устраняется в процессе диагностики или в последующих обновлениях.

3.3. Общие вопросы работы с ПК

-

производится пояснение функционала ПК СКБФ;

- разъясняются вопросы лицензирования ПК СКБФ;

-

принимаются пожелания и запросы по совершенствованию функционала ПК СКБФ.

-

Порядок подачи и обработки обращений в службу технической поддержки

4.1. Обращение в техническую поддержку производится по адресу электронной почты support@bearsoftware.ru и по телефону +7 (495) 197-89-82 (только для пользователей с расширенной версией технической поддержки).

Техническая поддержка по телефону не включает в себя решение проблемы в момент обращения. По телефону проводится консультация пользователя и оказывается помощь при составлении запроса на адрес электронной почты технической поддержки.

4.2. В обращении должны быть точно и грамотно сформулированы вопросы, требующие разъяснения, и описаны проблемы, требующие решения. Для более оперативного решения вопросов, обращение должно включать следующую информацию:

-

описание проблемы и пошаговое описание действий по воспроизведению проблемы (по возможности).

- версию используемого ПК СКБФ.

-

дополнительно, службой технической поддержки может быть запрошена информация по используемым версиям и настройкам клиентского ПО.

4.3. При отправке обращения по электронной почте можно включать скриншоты и графические пояснения, которые могут помочь в решении проблемы, а также сведения из журнала аудита.

4.4. При подаче запроса на электронный адрес почты support@bearsoftware.ru, обращение должно содержать корректную информацию о пользователе ПК СКБФ: адрес электронной почты и название организации пользователя. Указанная информация используется для однозначной идентификации пользователя и присвоения соответствующего уровня обслуживания.

4.5. Ответы на стандартные, часто задаваемые вопросы, могут быть даны в виде ссылок на соответствующую страницу онлайн-документации по ПК СКБФ или на скачивание соответствующих руководств.

4.6. Решение вопросов обращения может быть отложено или даже невозможно по следующим основным причинам:

-

невозможно повторить описанную проблему на аналогичной конфигурации оборудования и отсутствует доступ к проекту пользователя;

- пользователь не может предоставить достаточно информации для решения проблемы;

- вопрос требует детальной диагностики, доработки функционала и/или выпуска обновления;

- пользователь выполняет действия в нарушение требований по установке и использованию ПК СКБФ;

- используется нелицензионная копия ПК СКБФ;

- вопрос выходит за рамки технической поддержки;

-

вопрос задан некорректно или обсуждение вопроса проводится неконструктивно, и решение проблемы затягивается из-за несвоевременного предоставления пользователем информации по обращению.

4.7. В случае работы по обращению, отправленному по электронной почте, возможно возникновение проблемных ситуаций с работой сторонних почтовых сервисов или спам-фильтров.

-

Дополнительная информация

Дополнительная информация об изменении Регламента оказания технической поддержки, информация об изменениях в режиме работы, информация о режиме работы в праздничные дни, информация о перерывах в работе службы технической поддержки по техническим причинам и в случаях экстренных ситуаций публикуется на официальном сайте https://www.bearsoftware.ru/.

Приложение 2. Список обрабатываемых ошибок

Список ошибок, обрабатываемых ПК СКБФ:

- MSG_ID_PRODUCT_START

- MSG_ID_PRODUCT_STOP

- MSG_ID_LOG_SUSPEND_SYSTEM

- MSG_ID_LOG_RESUME_SYSTEM

- MSG_ID_LOGSRV_SET_SETTINGS_FAIL

- MSG_ID_LOGSRV_START

- MSG_ID_LOGSRV_STOP

- MSG_ID_LOGSRV_GET_SETTINGS_FAIL

- MSG_ID_EVENT_MGR_PROFILER_QUEUE

- MSG_ID_EVENT_MGR_PROFILER_TASK

- MSG_ID_ARPM_ERR_WRITE_PARP_FILE

- MSG_ID_ARPM_ERR_READ_PARP_FILE

- MSG_ID_ARPM_IP_ADDED_TO_SYSTEM_PARP

- MSG_ID_ARPM_IP_DELETED_FROM_SYSTEM_PARP

- MSG_ID_ARPM_REFRESH_SYSTEM_PARP

- MSG_ID_SNMP_TRAP_RECEIVER_ADD_FAILED

- MSG_ID_SNMP_POLLING_SETUP_LOCAL_ADDR_FAILED

- MSG_ID_LP_ISAKMP_PROPOSALS_SEND

- MSG_ID_LP_ISAKMP_PROPOSALS_RECV

- MSG_ID_LP_ISAKMP_TRANSFORM

- MSG_ID_LP_IPSEC_PROPOSALS_SEND

- MSG_ID_LP_IPSEC_PROPOSALS_RECV

- MSG_ID_LP_IPSEC_PROPOSAL

- MSG_ID_LP_IPSEC_PROTO

- MSG_ID_LP_IPSEC_TRANSFORM

- MSG_ID_LP_CHECK_PROPOSAL

- MSG_ID_LP_CHECK_PROPOSAL_SHORT

- MSG_ID_LP_IKE_RULE_NOT_FOUND

- MSG_ID_LP_CHOOSE_IKE_RULE_BY_IP

- MSG_ID_LP_USE_PRESHARED_KEY

- MSG_ID_LP_KEY_ABSENT

- MSG_ID_LP_IP_DOESNT_MATCH

- MSG_ID_LP_IKECFGIF_ASSIGNED_IP

- MSG_ID_LP_IKECFGIF_DNS_ADDR_SET

- MSG_ID_LP_IKECFGIF_DNS_ADDR_ERROR

- MSG_ID_LP_IKECFGIF_DNS_SUFFIXES_SET

- MSG_ID_LP_IKECFGIF_DNS_SUFFIXES_ERROR

- MSG_ID_LP_IKECFGIF_BAD_IP

- MSG_ID_LP_IKECFGIF_BAD_PH2ID

- MSG_ID_LP_IKECFGIF_RULE_NOT_PERSISTENT

- MSG_ID_LP_VIF_NO_PHY

- MSG_ID_IKECFGIF_SETUP_FAILED

- MSG_ID_IKECFGIF_DIFFERENT_IP

- MSG_ID_IKECFGIF_ADD_ROUTE_FAILED

- MSG_ID_LP_IKECFG_REFUSED_BY_SERVER

- MSG_ID_LP_IKECFG_RADIUS_IGNORED

- MSG_ID_IKECFGIF_WIN_ENABLE_ROUTER_FAILED

- MSG_ID_LP_CONFIGURATION_LOADED

- MSG_ID_LP_CONFIGURATION_PARTIALLY_LOADED

- MSG_ID_LP_CONFIGURATION_LOAD_FAILURE

- MSG_ID_LP_CONNECTION_REQUEST

- MSG_ID_LP_CONNECTION_REQUEST_INI_FAILED

- MSG_ID_LP_CONFIGURATION_SAVE_FAILED

- MSG_ID_LP_HOST_CONNECTED

- MSG_ID_LP_CONNECTION_REQUEST_FAILURE

- MSG_ID_LP_CONNECTION_REKEYING_FAILURE

- MSG_ID_LP_INCOMING_CONNECTION_FAILURE

- MSG_ID_LP_CONNECTION_CLOSED

- MSG_ID_LP_STALE_CONNECTION_BY_LICENSE

- MSG_ID_LP_LICENSE_CHECKED

- MSG_ID_LP_NO_LICENSE

- MSG_ID_LP_SNMP_TRAP_RECV_NO_IP

- MSG_ID_LP_ID_CONFLICT

- MSG_ID_LP_SAME_AUTH_METHOD_SPEC

- MSG_ID_LP_AGENT_INI_CP_CONTEXTS_PER_SA_INVALID

- MSG_ID_LP_AM_USE_ONE_GROUP

- MSG_ID_LP_OLD_SA_DIE_BEFORE_NEW

- MSG_ID_LP_DEL_ROUTE_FAILED

- MSG_ID_LP_ADD_ROUTE_FAILED

- MSG_ID_LP_IPSEC_HI_TTL_TRAFFIC

- MSG_ID_LP_RESOLVE_DNS

- MSG_ID_LP_ERR_RESOLVE_DNS

- MSG_ID_AUDIT_LOAD_NEW_LSP

- MSG_ID_AUDIT_SHOW_NEW_LSP

- MSG_ID_RRI_NOT_CREATED

- MSG_ID_RRI_DEL_ROUTE_FAILED

- MSG_ID_RRI_ADD_ROUTE_FAILED

- MSG_ID_RRI_UPDATED

- MSG_ID_RRI_CREATED

- MSG_ID_RRI_REMOVED

- MSG_ID_IKE_IKECFG_ASSIGNED

- MSG_ID_IKE_IKECFG_REFUSED_BY_CLIENT

- MSG_ID_IKE_IKECFG_POOL_CONFLICT

- MSG_ID_IKE_IKECFG_ADDRESS_ASSIGNMENT_FAILED

- MSG_ID_IKE_IKECFG_ADDRESS_INCOMPATIBLE

- MSG_ID_IKE_START_SESSION

- MSG_ID_IKE_PARTNER_AGENT_INFO

- MSG_ID_IKE_SA_CREATED

- MSG_ID_IKE_SA_CLOSED

- MSG_ID_IKE_ID_RECEIVED_FROM

- MSG_ID_IKE_ID_SENT_TO

- MSG_ID_IKE_FLOAT_PARTNER

- MSG_ID_IKE_PH2_ID_SEND

- MSG_ID_IKE_PH2_ID_RECV

- MSG_ID_IKE_INITIATE_SESSIONS_LIMIT

- MSG_ID_IKE_ACCESS_RESTRICTED

- MSG_ID_IKE_ACCESS_DENIED

- MSG_ID_IKE_NO_PEER_CERT

- MSG_ID_IKE_PEER_CERT_INVALID

- MSG_ID_IKE_PEER_CERT_FOUND

- MSG_ID_IKE_NO_LOCAL_CERT

- MSG_ID_IKE_LOCAL_CERT_INVALID

- MSG_ID_IKE_LOCAL_CERT_FOUND

- MSG_ID_IKE_EXCHANGE_FAILED

- MSG_ID_IKE_DELETION_SEND

- MSG_ID_IKE_DELETION_RECV

- MSG_ID_IKE_NOTIFICATION_SEND

- MSG_ID_IKE_NOTIFICATION_RECV

- MSG_ID_IKE_UNPROTECTED_NOTIFICATION_RECV

- MSG_ID_IKE_SA_DEACTIVATED

- MSG_ID_IKE_REDUCE_LIFE_TIME

- MSG_ID_IKE_REDUCE_LIFE_TRAFFIC

- MSG_ID_IKE_RESPOND_PH1_REJECT

- MSG_ID_IKE_RESPOND_PH1_ACCEPT

- MSG_ID_IKE_WRONG_PADDING

- MSG_ID_IKE_SEND_PACKET_FAILED

- MSG_ID_IKE_NAT_REMOTE_DETECTED

- MSG_ID_IKE_NAT_LOCAL_DETECTED

- MSG_ID_IKE_NAT_T_WRONG_PORT

- MSG_ID_IKE_NAT_T_UNABLE_USE_PORT

- MSG_ID_IKE_STALE_CONNECTION_BY_LICENSE

- MSG_ID_IKE_LOCAL_LICENSE_DUPLICATION_DETECTED

- MSG_ID_IKE_UDP_SOCKET_FAILED

- MSG_ID_IKE_PROXY_SOCKET_FAILED

- MSG_ID_IKE_RADIUS_REQUEST_USER

- MSG_ID_IKE_RADIUS_ACCESS_GRANTED

- MSG_ID_IKE_RADIUS_IKECFG_DATA

- MSG_ID_IKE_RADIUS_ACCESS_FAILED

- MSG_ID_IKE_NAT_KEEPALIVE_SEND_ERROR

- MSG_ID_IKE_NAT_KEEPALIVE_SEND_OK

- MSG_ID_RADIUS_LOAD_SETTINGS

- MSG_ID_RADIUS_NO_KEY

- MSG_ID_IKECFGSRV_DUMMY_OBJECT

- MSG_ID_LDAP_REQ_NOT_FOUND

- MSG_ID_LDAP_CREATE_REQ_FAILED

- MSG_ID_LDAP_PARSE_FAILED

- MSG_ID_LDAP_REQ_FAILED_TIMEOUT

- MSG_ID_LDAP_REQ_FAILED_NOT_RESPOND

- MSG_ID_LDAP_REQ_FAILED_CANCELED

- MSG_ID_LDAP_REQ_FAILED_CONNECTION_CLOSED

- MSG_ID_LDAP_REQ_FAILED_UNKNOWN

- MSG_ID_LDAP_REQ_SUCCESS

- MSG_ID_LDAP_REQ_START

- MSG_ID_LDAP_REQ_IGNORED

- MSG_ID_CSCONF_CONV_END_FAIL

- MSG_ID_CSCONF_PARSE_CERT

- MSG_ID_CSCONF_NOCA_CERT

- MSG_ID_CSCONF_CERT_EXIST

- MSG_ID_CSCONF_POOL_INTERSECT

- MSG_ID_CSCONF_NON_CSCONS_SAVE_FAIL

- MSG_ID_CSCONF_CMD_REMOVED_AUTO

- MSG_ID_CSCONF_REMOVE_CERT

- MSG_ID_CSCONF_REMOVE_KEY

- MSG_ID_CSCONF_USER_AUTOMATICALLY_REUSED

- MSG_ID_CSCONS_START

- MSG_ID_CSCONS_EXIT

- MSG_ID_CSCONF_USER_CREATED

- MSG_ID_CSCONF_USER_REMOVED

- MSG_ID_CSCONF_USER_PWD_CHANGED

- MSG_ID_CSCONF_USER_PRIVL_CHANGED

- MSG_ID_CSCONF_USER_EXEC_ENTERED

- MSG_ID_CSCONF_NON_CSCONS_LSP

- MSG_ID_CSCONF_POLICY_NON_SYNC

- MSG_ID_CSCONF_PRESHARED_KEYS_OR_CERTS_CHANGED

- MSG_ID_CSCONF_START

- MSG_ID_CSCONF_USER_SHELL_CHANGED

- MSG_ID_CSCONF_CONV_BEGIN

- MSG_ID_CSCONF_CONV_END_OK

- MSG_ID_CSCONF_CMD_START

- MSG_ID_CSCONF_CMD_END_OK

- MSG_ID_CSCONF_CMD_END_FAIL

- MSG_ID_CSCONV_INTERFACE_EMPTY_ACL

- MSG_ID_CSCONV_NO_ACTIVE_POOL

- MSG_ID_CSCONV_CLASS_MAP_EMPTY_ACL

- MSG_ID_CSCONV_NO_ISAKMP_POLICY

- MSG_ID_CSCONV_WRONG_AUTH

- MSG_ID_CSCONV_NO_PEER

- MSG_ID_CSCONV_NO_TRANSFORM_SET

- MSG_ID_CSCONV_INCOMPLETE_CRYPTO_MAP

- MSG_ID_CSCONV_CRYPTO_MAP_EMPTY_ACL

- MSG_ID_CSCONV_CRYPTO_MAP_IKECFG_MISMATCH

- MSG_ID_CSCONV_CRYPTO_MAP_PH1_MODE_MISMATCH

- MSG_ID_CSCONV_CRYPTO_MAP_ACL_WITH_TIME_RANGE

- MSG_ID_CSCONV_CRYPTO_MAP_NO_CLIENT_USERNAME

- MSG_ID_CSCONV_CRYPTO_MAP_NO_AUTH_LIST_REF

- MSG_ID_CSCONV_CRYPTO_MAP_UNKNOWN_AUTH_LIST

- MSG_ID_CSCONV_CRYPTO_MAP_UNKNOWN_ACCOUNTING_LIST

- MSG_ID_CSCONV_CRYPTO_MAP_IKE_NON_TC26_IPSEC_TC26

- MSG_ID_CSCONV_CRYPTO_MAP_IKE_TC26_IPSEC_NON_TC26

- MSG_ID_CSCONV_CRYPTO_MAP_IPSEC_TC26_PFS_NON_VKO

- MSG_ID_CSCONV_CRYPTO_MAP_ABSENT_XAUTH

- MSG_ID_CSCONV_CRYPTO_MAP_ABSENT_NON_INTERACTIVE_PASSWORD

- MSG_ID_CSCONV_CRYPTO_MAP_NOT_CONVERTED

- MSG_ID_CSCONV_LSP_LOAD_FAILED

- MSG_ID_CSCONV_LSP_LOAD_FAILED_VPNSVC_NOT_RUNNING

- MSG_ID_CSCONV_NO_TIME_RANGE

- MSG_ID_CSCONV_AUTH_LIST_RADIUS_WITHOUT_SERVER

- MSG_ID_CSCONV_RADIUS_SERVER_WITHOUT_KEY

- MSG_ID_CSCONV_EXT_CONF_CHECK_ERROR

- MSG_ID_CSCONV_ACCOUNTING_LIST_RADIUS_WITHOUT_SERVER

- MSG_ID_CSCONV_ISAKMP_POLICY_INCONSISTENT_ALGS

- MSG_ID_CSCONV_PEER_HOSTNAME_COMPLEX_CONF

- MSG_ID_CSCONV_FAILED

- MSG_ID_CSCONV_LDAP_IGNORED

- MSG_ID_CSCONV_SOME_PEERS_IGNORED

- MSG_ID_CSCONV_SEVERAL_IPSEC_ACTIONS

- MSG_ID_CSCONV_MIXED_MODE_TUNNEL

- MSG_ID_CSCONV_MIXED_MODE_TRANSPORT

- MSG_ID_CSCONV_STATIC_AFTER_DYNAMIC

- MSG_ID_CSCONV_EXT_CONF_ACTIVATE_FAIL

- MSG_ID_CSCONV_LSP_LOAD_WITH_ONE_WARNING

- MSG_ID_CSCONV_LSP_LOAD_WITH_WARNINGS

- MSG_ID_CSCONV_START

- MSG_ID_CSCONV_STOP

- MSG_ID_INCORRECT_CPUUSAGE

- MSG_ID_USE_INTERCALARY_INSTANEOUS_CPUUSAGE

- MSG_ID_LOCAL_CERTIFICATE_ADDED

- MSG_ID_CA_CERTIFICATE_ADDED

- MSG_ID_CERTIFICATE_DISABLED

- MSG_ID_LOG_PRIV_KEY_INACCESSIBLE

- MSG_ID_LOG_PRIV_CONT_INACCESSIBLE

- MSG_ID_LOG_PRIV_KEY_INCONSISTENCY

- MSG_ID_LOG_X509_CONV_UNSUP_ENCODING

- MSG_ID_LOG_X509_CONV_UNSUP_ENCODING_USE_DEFAULT

- MSG_ID_LOG_X509_CONV_UNEXP_INI_FIELD

- MSG_ID_LOG_X509_CONV_INCOMP_ENCODING_ATTR

- MSG_ID_USER_LOGIN

- MSG_ID_USER_LOGOUT

- MSG_ID_USER_LOGIN_FAILED

- MSG_ID_LOGIN_USER_CHANGE_FAILED

- MSG_ID_LOGIN_USER_CHANGED

- MSG_ID_LOGIN_PWD_CHANGED

- MSG_ID_LOGIN_PWD_CHANGE_FAILED

- MSG_ID_LOGIN_PWD_CHECK_FAILED

- MSG_ID_LOGIN_APWD_CONT_NOTFOUND

- MSG_ID_ON_IPSM_LOG_MID_FW_TCP_STATS_TRAIL

- MSG_ID_ON_IPSM_LOG_MID_FW_TCP_HCONN_ALERT

- MSG_ID_ON_IPSM_LOG_MID_FW_TCP_HCONN_ALERT_OFF

- MSG_ID_ON_IPSM_LOG_MID_FW_FTP_PORT_PRIV_PORT

- MSG_ID_ON_IPSM_LOG_MID_FW_FTP_PASV_PRIV_PORT

- MSG_ID_ON_IPSM_LOG_MID_FW_FTP_PORT_NOTAUTH

- MSG_ID_ON_IPSM_LOG_MID_FW_FTP_PASV_NOTAUTH

- MSG_ID_ON_IPSM_LOG_OTHERS

- MSG_ID_KLOGLIB_INIT_NO_MEMORY

- MSG_ID_KLOGLIB_INIT_CANT_ATTACH

- MSG_ID_KLOGLIB_INIT_CANT_SET_FILTER

- MSG_ID_KLOGLIB_INIT_MISSED_ALERT_PACKETS

- MSG_ID_KLOGLIB_INIT_MISSED_PACKETS

- MSG_ID_KLOGLIB_INIT_PRINT_SUMMARY

- MSG_ID_WATCHDOG_VPNSVC_CRASHED

- MSG_ID_WATCHDOG_VPNSVC_RUNNING_AGAIN

- MSG_ID_WATCHDOG_VPNSVC_RUN_ERROR

- MSG_ID_WATCHDOG_VPNSVCLOG_CRASHED

- MSG_ID_WATCHDOG_VPNSVCLOG_RUNNING_AGAIN

- MSG_ID_WATCHDOG_VPNSVCLOG_RUN_ERROR

- MSG_ID_VPNSVC_RUN_ERROR

- MSG_ID_VPNSVCLOG_RUN_ERROR

- MSG_ID_WATCHDOG_VPNSVC_STOPPED

- MSG_ID_WATCHDOG_VPNSVCLOG_STOPPED

- MSG_ID_WATCHDOG_VPNPROXY_CRASHED

- MSG_ID_WATCHDOG_VPNPROXY_RUNNING_AGAIN

- MSG_ID_WATCHDOG_VPNPROXY_RUN_ERROR

- MSG_ID_VPNPROXY_RUN_ERROR

- MSG_ID_WATCHDOG_VPNPROXY_STOPPED

- MSG_ID_LOG_SET_DEFAULT_LOGLEVEL

- MSG_ID_LOG_SET_SYSLOG_SETTINGS

- MSG_ID_LOG_SET_PARTICULAR_LOGLEVELS

- MSG_ID_LOG_SAVE_PARTICULAR_LOGLEVELS

- MSG_ID_LOG_RESET_PARTICULAR_LOGLEVELS